Unia Europejska

Hacking i Cyberbezpieczeństwo część 2

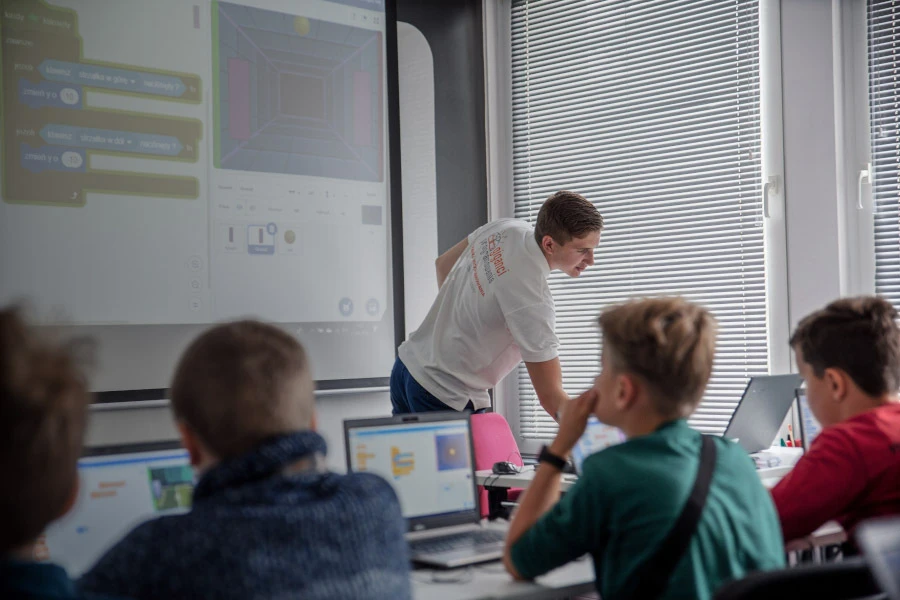

Zajęcia dla uczniów, którzy ukończyli pierwszą część kursu Hacking i cyberbezpieczeństwo.

Druga część kursu to poznanie zaawansowanych technik hackingu jakie możemy spotkać w Internecie. Dowiemy się jak zabezpieczać strony internetowe i aplikacje przed niepożądanymi działaniami osób z zewnątrz.

Wprowadzenie

Na tym kursie uczeń poznaje tajniki hackingu (keyloggery, ataki, przechwytywanie haseł), aby wiedzieć jak się przed nim ustrzec. Poznaje również techniki budowania nowoczesnych stron oraz tworzenia interaktywnych elementów (HTML, CSS, JavaScript). Pokazane zostają także systemy zarządzania treścią CMS. Uczeń tworzy i publikuje własny serwis internetowy.

Program kursu

Gwarantowana satysfakcja albo

zwrot pieniędzy

Możesz zrezygnować po pierwszych zajęciach!

Skontaktuj się jeśli dalej szukasz odpowiedzi

Zapisy i terminarzInformacja o plasowaniu ofert

Kursy są wyświetlane w zależności od wieku potencjalnych uczestników (pierwsze wyświetlane są kursy dla najmłodszych) oraz poziomu zaawansowania (pierwsze wyświetlane są kursy dla najmniej zaawansowanych uczestników). Wyświetlanie kursów nie jest uzależnione od dokonania jakichkolwiek płatności na naszą rzecz przez ich organizatorów lub od płatnej reklamy.